App渗透测试和Web渗透测试基本没有区别

App其实就是手机软件,你们不需要害怕他,问一个简单的问题,用匿名的手机去访问我们的猫舍,难道他的SQL注入就不存在了吗?

大部分漏洞的存在并不是在客户端而是在服务器

例如:SQL注入、验证码绕过、XSS、越权漏洞、支付漏洞、CSRF、变量覆盖、反序列化、文件包含、SSRF、XXE、文件上传等等

其实我们可以再换一个思路,渗透测试网站,其实核心是控制传参访问对吗?如果说我们不对他进行访问和传参,那么他有可能被你渗透攻击下来吗?

那么渗透测试的核心其实就是把控传参,其实和App交互的还是服务器,用的还是HTTP协议,交互的服务器还是同一个,网站和App和同一个服务器交互都是很正常的事情【一般都是用Api通信例如】switch.api.caohua.com/api/t

正常网站的交互 :浏览器 -> 网站

App的交互 : App - > 网站

我们既然可以抓网站的数据包,那么我们能否抓App的数据包

1、显示打码了,但是源码没有打码

很多App访问地址是写死的。写死在源码里面

App也是有服务端的

客户端 | 服务端

个人APP | 服务器

实验工具:夜神模拟器

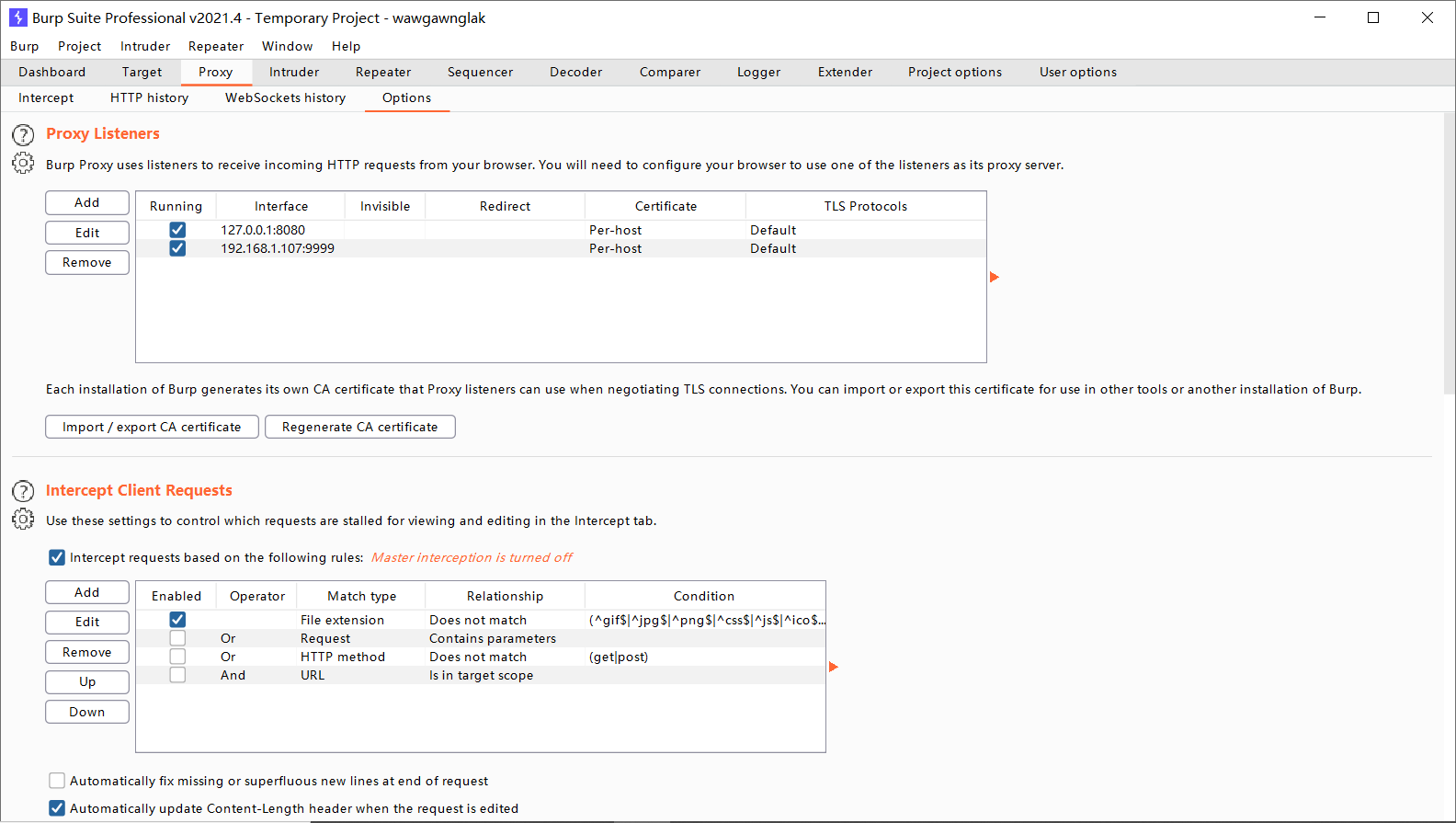

burp抓包设置

App木马

1、MSF(快速渗透测试框架攻击)

App:

就是套了个浏览器

Xposed框架APK安装

雷电模拟器会比夜神好一点

App:

脱壳、逆向、重打包、签名